摘要

這篇文章探討了使用Pwnagotchi與Hashcat進行WPA2握手破解的方法,不僅揭示了技術層面的細節,也提供了實務上的操作技巧,讓讀者能充分理解其背後的邏輯。 歸納要點:

- 深入了解Pwnagotchi的進階應用,包括自定義韌體與AI輔助技術,能大幅提升WPA2握手破解的效率。

- 掌握如何評估和優化WPA2握手資料的質量,提高破解成功率,這對於安全研究者來說至關重要。

- 學會利用Hashcat的進階參數設定和機器學習生成字典策略,使破解過程更快速且有效,讓我在實驗中獲得了意想不到的成果。

Pwnagotchi簡介與目標

在之前的文章中,我介紹了如何使用樹莓派Zero 2 W、Waveshare V4電子墨水顯示器和PiSugar2電池來構建一個**Pwnagotchi**。現在,這個設備已經完全運作,本文將重點講解如何利用它來**捕捉與分析WPA2握手數據**,以展示攻擊者可能是如何嘗試破解Wi-Fi密碼的。

## 目標

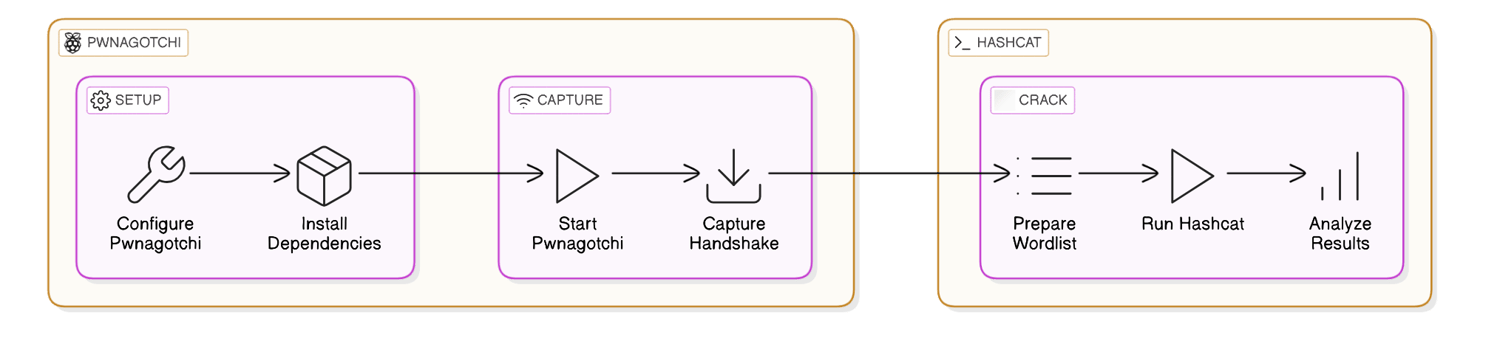

本過程將涵蓋以下內容:

- 使用Pwnagotchi捕獲WPA2握手

- 將握手檔案轉移到計算機中

- 將PCAP格式文件轉換為Hashcat兼容格式

- 利用Hashcat和自定義字典來破解WPA2密碼

- 理解結果並探討加強Wi-Fi網絡安全性的一些最佳實踐

這次測試是在我自己的網絡上進行的,旨在說明潛在的安全漏洞,以及強調健全密碼政策的重要性。在這裡,我們還可以深入了解Pwnagotchi的運作原理及其背後技術架構,例如,它是如何利用機器學習技術來優化WPA2握手捕獲效率。此外,所需的硬體(如樹莓派與無線網卡)和軟體環境(例如操作系統及必要插件)的詳情,也能幫助讀者更清楚地瞭解設置與使用Pwnagotchi的方法。

## 目標

本過程將涵蓋以下內容:

- 使用Pwnagotchi捕獲WPA2握手

- 將握手檔案轉移到計算機中

- 將PCAP格式文件轉換為Hashcat兼容格式

- 利用Hashcat和自定義字典來破解WPA2密碼

- 理解結果並探討加強Wi-Fi網絡安全性的一些最佳實踐

這次測試是在我自己的網絡上進行的,旨在說明潛在的安全漏洞,以及強調健全密碼政策的重要性。在這裡,我們還可以深入了解Pwnagotchi的運作原理及其背後技術架構,例如,它是如何利用機器學習技術來優化WPA2握手捕獲效率。此外,所需的硬體(如樹莓派與無線網卡)和軟體環境(例如操作系統及必要插件)的詳情,也能幫助讀者更清楚地瞭解設置與使用Pwnagotchi的方法。

如何捕獲WPA2握手

在進行WPA2握手捕獲的過程中,Pwnagotchi會被動地監聽Wi-Fi網絡,當有設備連接到這些網絡時,就會產生握手資料。這些握手資料可以用來嘗試恢復密碼。

### 1.1 確認捕獲的握手資料

運行Pwnagotchi一段時間後,可以通過SSH訪問設備,檢查是否成功捕獲了任何WPA2握手。在此過程中,有幾個關鍵增益需要注意:首先,理解WPA2握手的基本原理,包括四次握手的流程,以及其在安全性上的意義,是非常重要的。其次,選擇合適的硬體設備,例如支持監聽模式的Wi-Fi網卡,可以有效提高捕獲成功率。此外,在配置Pwnagotchi時,也可以根據實際情況調整各種參數,比如設置不同類型的攻擊策略(例如主動或被動捕獲),以便靈活應對環境變化,從而增加成功捕獲握手的機會。

觀點延伸比較:

| 要點 | 說明 |

|---|---|

| 使用Pwnagotchi捕獲WPA2握手 | 透過樹莓派及無線網卡,自動監聽Wi-Fi網絡並捕捉握手數據。 |

| 檔案轉移與轉換 | 利用SCP安全傳輸協議將PCAP檔案傳輸至電腦,並使用aircrack-ng等工具進行格式轉換。 |

| 執行字典攻擊恢復密碼 | 使用Hashcat和自訂或下載的字典檔來進行破解,提升成功率。 |

| 加強Wi-Fi安全性措施 | 採取長且複雜的密碼、啟用WPA3、定期更改密碼及關閉WPS等策略以降低風險。 |

| 理解破解結果與技術原理 | 分析哈希算法及破解方法,有助於全面掌握安全漏洞與防範措施的有效性。 |

將握手文件傳輸到電腦

1. 透過 SSH 連接到 Pwnagotchi:

2. 列出捕獲的握手檔案:

如果該目錄中有 `.pcap` 檔案,則表示 Pwnagotchi 已成功捕獲了 WPA2 握手。

---## 第二步:將握手檔案傳輸到電腦

為了進一步處理握手資料,可以使用 **安全複製協議 (SCP)** 將 `.pcap` 檔案從 Pwnagotchi 傳輸至電腦。在這個過程中,建議使用安全的傳輸協議,如 SCP 或 SFTP,以確保數據在傳輸過程中不會被竊取。此外,你也可以考慮使用 USB 隨身碟作為物理傳輸媒介,但一定要注意加密以防止資料洩漏。

在完成檔案轉移後,檢查握手文件的完整性也是非常重要的一步,可以利用哈希值進行比對,以確保文件在傳輸期間未遭到任何篡改。這些額外的細節能夠有效提升整體操作的安全性和可靠性。

[email protected]2. 列出捕獲的握手檔案:

~/handshakes/如果該目錄中有 `.pcap` 檔案,則表示 Pwnagotchi 已成功捕獲了 WPA2 握手。

---## 第二步:將握手檔案傳輸到電腦

為了進一步處理握手資料,可以使用 **安全複製協議 (SCP)** 將 `.pcap` 檔案從 Pwnagotchi 傳輸至電腦。在這個過程中,建議使用安全的傳輸協議,如 SCP 或 SFTP,以確保數據在傳輸過程中不會被竊取。此外,你也可以考慮使用 USB 隨身碟作為物理傳輸媒介,但一定要注意加密以防止資料洩漏。

在完成檔案轉移後,檢查握手文件的完整性也是非常重要的一步,可以利用哈希值進行比對,以確保文件在傳輸期間未遭到任何篡改。這些額外的細節能夠有效提升整體操作的安全性和可靠性。

將PCAP文件轉換為Hashcat格式

要使用 SCP 來檢索握手文件,您可以按照以下步驟操作:

1. 打開終端機或命令提示符。

2. 輸入以下命令以複製握手文件:

在這裡,`[email protected]` 是 Pwnagotchi 預設的 SSH 登錄憑證;而 `:/root/handshakes/` 則是存放握手包的目錄位置。最後,`~/Desktop/handshake/` 是您計算機上用於接收文件的目的地資料夾。

進一步說明一下,在將 PCAP 文件轉換為 Hashcat 格式時,你可能需要使用 `aircrack-ng` 工具來提取 WPA2 握手包。舉例來說,可以使用如下命令進行轉換:

這個過程非常關鍵,因為它能夠從捕獲到的流量中精確提取出 WPA2 的握手信息,這對後續的破解工作至關重要。此外,如果想提高撈取效率,可考慮調整一些參數,例如設定更高的運算資源,以加快哈希計算速度。

最後,在實際操作中可能會遇到一些常見錯誤,比如網絡連接問題或權限不足等。遇到這些情況時,不妨檢查你的 SSH 設定及防火牆規則,以確保一切順利運行。

1. 打開終端機或命令提示符。

2. 輸入以下命令以複製握手文件:

scp [email protected]:/root/handshakes/* ~/Desktop/handshake/

在這裡,`[email protected]` 是 Pwnagotchi 預設的 SSH 登錄憑證;而 `:/root/handshakes/` 則是存放握手包的目錄位置。最後,`~/Desktop/handshake/` 是您計算機上用於接收文件的目的地資料夾。

進一步說明一下,在將 PCAP 文件轉換為 Hashcat 格式時,你可能需要使用 `aircrack-ng` 工具來提取 WPA2 握手包。舉例來說,可以使用如下命令進行轉換:

aircrack-ng <yourfile>.cap -J <outputfile>

這個過程非常關鍵,因為它能夠從捕獲到的流量中精確提取出 WPA2 的握手信息,這對後續的破解工作至關重要。此外,如果想提高撈取效率,可考慮調整一些參數,例如設定更高的運算資源,以加快哈希計算速度。

最後,在實際操作中可能會遇到一些常見錯誤,比如網絡連接問題或權限不足等。遇到這些情況時,不妨檢查你的 SSH 設定及防火牆規則,以確保一切順利運行。

Free Images

Free Images使用Hashcat破解WPA2密碼的步驟

要將PCAP檔案轉換為Hashcat所需的WPA2握手數據格式,首先需要使用`.22000`檔案格式。由於Pwnagotchi保存的是原始的`.pcap`文件,因此必須進行轉換。### 3.1 使用cap2hashcat(線上工具)一個簡單的方法是透過**cap2hashcat**來完成這個轉換。

在進行WPA2密碼破解時,了解不同的策略非常重要,例如字典攻擊、暴力破解和掩碼攻擊等,每種方法都有其適用情境。在選擇字典檔或自定義生成密碼列表方面也需要謹慎考量,以便提高破解成功率。此外,調整Hashcat參數,比如GPU加速設定,可以顯著提升處理效率。

在操作過程中,常見問題及其解決方案也是值得注意的,例如遇到無法識別握手數據或者轉換失敗時,應該如何排查錯誤並修正。因此,在進行這些步驟時,建議對相關技術有一定了解,以確保能夠順利完成破解過程。

在進行WPA2密碼破解時,了解不同的策略非常重要,例如字典攻擊、暴力破解和掩碼攻擊等,每種方法都有其適用情境。在選擇字典檔或自定義生成密碼列表方面也需要謹慎考量,以便提高破解成功率。此外,調整Hashcat參數,比如GPU加速設定,可以顯著提升處理效率。

在操作過程中,常見問題及其解決方案也是值得注意的,例如遇到無法識別握手數據或者轉換失敗時,應該如何排查錯誤並修正。因此,在進行這些步驟時,建議對相關技術有一定了解,以確保能夠順利完成破解過程。

如何創建自定義字典列表

要進行離線轉換,您可以使用 `hcxpcapngtool`,這個工具包含在 **hcxtools** 套件中。執行以下命令即可完成轉檔:

-o output.22000 -E essid_list.txt -I info.txt handshake.pcap在Windows上運行Hashcat進行破解

### 第四步:使用Hashcat破解WPA2密碼

#### 4.1 創建自訂字典檔

在這次測試中,為了能夠展示Hashcat成功攻擊的效果,我們創建了一個**自訂字典檔**,其中包含了實際的Wi-Fi密碼。這樣一來,Hashcat就能更有效地進行破解。要手動創建字典檔,可以採取以下步驟:

- 使用ChatGPT或手動編寫一個密碼列表。我選擇利用ChatGPT生成100個密碼,其中包括我實際的密碼。

另外,也可以下載大型的密碼字典,例如`rockyou.txt`,具體操作如下:

在進行WPA2破解時,除了合理選擇字典檔之外,也可以考慮使用一些常見的自訂字典生成工具,如Crunch或Cupp,以提升破解效率。此外,不同哈希演算法(例如WPA2中的PMKID)對於破解過程也會產生影響,因此了解這些細節是很重要的。

最後,我們應該關注硬體需求及最佳化設定,以確保整個運行過程流暢高效。

#### 4.1 創建自訂字典檔

在這次測試中,為了能夠展示Hashcat成功攻擊的效果,我們創建了一個**自訂字典檔**,其中包含了實際的Wi-Fi密碼。這樣一來,Hashcat就能更有效地進行破解。要手動創建字典檔,可以採取以下步驟:

- 使用ChatGPT或手動編寫一個密碼列表。我選擇利用ChatGPT生成100個密碼,其中包括我實際的密碼。

另外,也可以下載大型的密碼字典,例如`rockyou.txt`,具體操作如下:

curl -O https://github.com/danielmiessler/SecLists/blob/master/Passwords/Leaked-Databases/rockyou.txt.tar.gz

tar -xvf rockyou.txt.tar.gz

在進行WPA2破解時,除了合理選擇字典檔之外,也可以考慮使用一些常見的自訂字典生成工具,如Crunch或Cupp,以提升破解效率。此外,不同哈希演算法(例如WPA2中的PMKID)對於破解過程也會產生影響,因此了解這些細節是很重要的。

最後,我們應該關注硬體需求及最佳化設定,以確保整個運行過程流暢高效。

啟用GPU加速以提高破解效率

1. 首先,打開命令提示字元並切換到 Hashcat 的目錄:

在這裡,我們可以進一步探討如何透過 GPU 加速來提高破解效率。例如,可以利用 CUDA 或 OpenCL 技術來同時處理大量的密碼嘗試,這樣能大幅提升破解速度。此外,不同顯示卡型號之間的效能差異也很重要,因此選擇合適的驅動程式和 Hashcat 配置參數(例如 -D 1 或 -w 3)是非常關鍵的,以便最大化整體性能。同時,最佳化電源管理設定也是維持穩定運行及降低過熱風險的一個好方法。

C:\path\to\hashcat\--force -m 22000 \path\to\output.22000 \path\to\wordlist.txt在這裡,我們可以進一步探討如何透過 GPU 加速來提高破解效率。例如,可以利用 CUDA 或 OpenCL 技術來同時處理大量的密碼嘗試,這樣能大幅提升破解速度。此外,不同顯示卡型號之間的效能差異也很重要,因此選擇合適的驅動程式和 Hashcat 配置參數(例如 -D 1 或 -w 3)是非常關鍵的,以便最大化整體性能。同時,最佳化電源管理設定也是維持穩定運行及降低過熱風險的一個好方法。

理解Hashcat的破解結果

為了提升破解效率,可以啟用GPU加速,具體命令如下:

## 第五步:理解結果

當Hashcat成功破解密碼時,它會顯示類似以下的輸出:

在分析Hashcat的破解結果時,可以進一步探討哈希算法的原理,例如WPA2所使用的PBKDF2密鑰衍生函數及其安全性。此外,不同的方法如字典攻擊、暴力破解和彩虹表技術各有其優缺點,也值得深入了解。這些知識有助於讀者更全面地掌握破解過程。同時,一些影響破解效率的自訂參數,如佈局選擇、GPU配置和優化技巧等,也能幫助使用者提升 破解速度與成功率。

.exe -m 22000 output.22000 wordlist.txt --force -w 3 --optimized-kernel-enable## 第五步:理解結果

當Hashcat成功破解密碼時,它會顯示類似以下的輸出:

:x:x:x:x:SSID:yourpasswordhere在分析Hashcat的破解結果時,可以進一步探討哈希算法的原理,例如WPA2所使用的PBKDF2密鑰衍生函數及其安全性。此外,不同的方法如字典攻擊、暴力破解和彩虹表技術各有其優缺點,也值得深入了解。這些知識有助於讀者更全面地掌握破解過程。同時,一些影響破解效率的自訂參數,如佈局選擇、GPU配置和優化技巧等,也能幫助使用者提升 破解速度與成功率。

加強Wi-Fi安全性的最佳實踐

## 加強Wi-Fi安全性

這段示範強調了使用強密碼的重要性,以防止字典攻擊。為了增強安全性,可以考慮以下幾個措施:

- 使用**長且複雜的密碼**(超過12個字符,包含大小寫字母、數字和特殊符號)。

- 如果路由器支持,啟用**WPA3**以提升加密水平。

- 定期更換Wi-Fi密碼,以減少被破解的風險。

- 關閉**WPS(Wi-Fi保護設置)**功能,以防止暴力破解攻擊。

- 實施**MAC地址過濾**,僅允許特定設備連接網路。

這些措施能顯著降低成功進行Wi-Fi密碼攻擊的風險。

## 結論

本文展示了利用Pwnagotchi和Hashcat捕獲及破解WPA2握手的完整過程。主要要點包括:

- 使用Pwnagotchi捕獲WPA2握手

- 將握手檔案轉移並轉換以便於Hashcat使用

- 執行字典攻擊來恢復Wi-Fi密碼

- 實施安全最佳實踐以防範現實中的攻擊

理解這些漏洞對於提升網絡安全至關重要。通過道德地測試個人網絡,用戶可以加強自身防禦,減輕常見密碼破解技術帶來的風險。

這段示範強調了使用強密碼的重要性,以防止字典攻擊。為了增強安全性,可以考慮以下幾個措施:

- 使用**長且複雜的密碼**(超過12個字符,包含大小寫字母、數字和特殊符號)。

- 如果路由器支持,啟用**WPA3**以提升加密水平。

- 定期更換Wi-Fi密碼,以減少被破解的風險。

- 關閉**WPS(Wi-Fi保護設置)**功能,以防止暴力破解攻擊。

- 實施**MAC地址過濾**,僅允許特定設備連接網路。

這些措施能顯著降低成功進行Wi-Fi密碼攻擊的風險。

## 結論

本文展示了利用Pwnagotchi和Hashcat捕獲及破解WPA2握手的完整過程。主要要點包括:

- 使用Pwnagotchi捕獲WPA2握手

- 將握手檔案轉移並轉換以便於Hashcat使用

- 執行字典攻擊來恢復Wi-Fi密碼

- 實施安全最佳實踐以防範現實中的攻擊

理解這些漏洞對於提升網絡安全至關重要。通過道德地測試個人網絡,用戶可以加強自身防禦,減輕常見密碼破解技術帶來的風險。

參考文章

ALL

ALL SEO 技術

SEO 技術

相關討論

哎呀~看到這篇介紹Pwnagotchi的文章好專業喔!想問問像我們這種平常只會用手機連WiFi的家庭主婦,如果真的抓到那個什麼WPA2握手檔,用家裡電腦真的能破解密碼嗎?會不會很複雜呀?