概要

この記事では、Active Directoryセキュリティの重要性と最新技術動向について深く掘り下げています。このガイドは、Windowsドメイン環境を強化するために必要な知識と実践的なアプローチを提供しており、多くの企業にとって価値ある情報となるでしょう。 要点のまとめ:

ゼロトラストセキュリティの原則に基づくActive Directoryの強化策を具体的に解説し、特権アクセス管理やマイクロセグメンテーションなどの対策がどのように効果を発揮するかを紹介します。 クラウド環境との統合がますます重要になる中、Azure AD ConnectやAWS Directory Serviceを活用したID管理とアクセス制御のベストプラクティスについて触れ、ハイブリッド環境での安全な運用方法を提案します。 量子コンピュータ時代に向けたPost-Quantum Cryptography(PQC)の導入戦略とその課題について分析し、未来のセキュリティリスクへの備え方を考察します。 本記事から得られる核心的な知見は、現代社会で求められる高度なセキュリティ対策としてActive Directoryをどのように進化させていくべきかという点です。

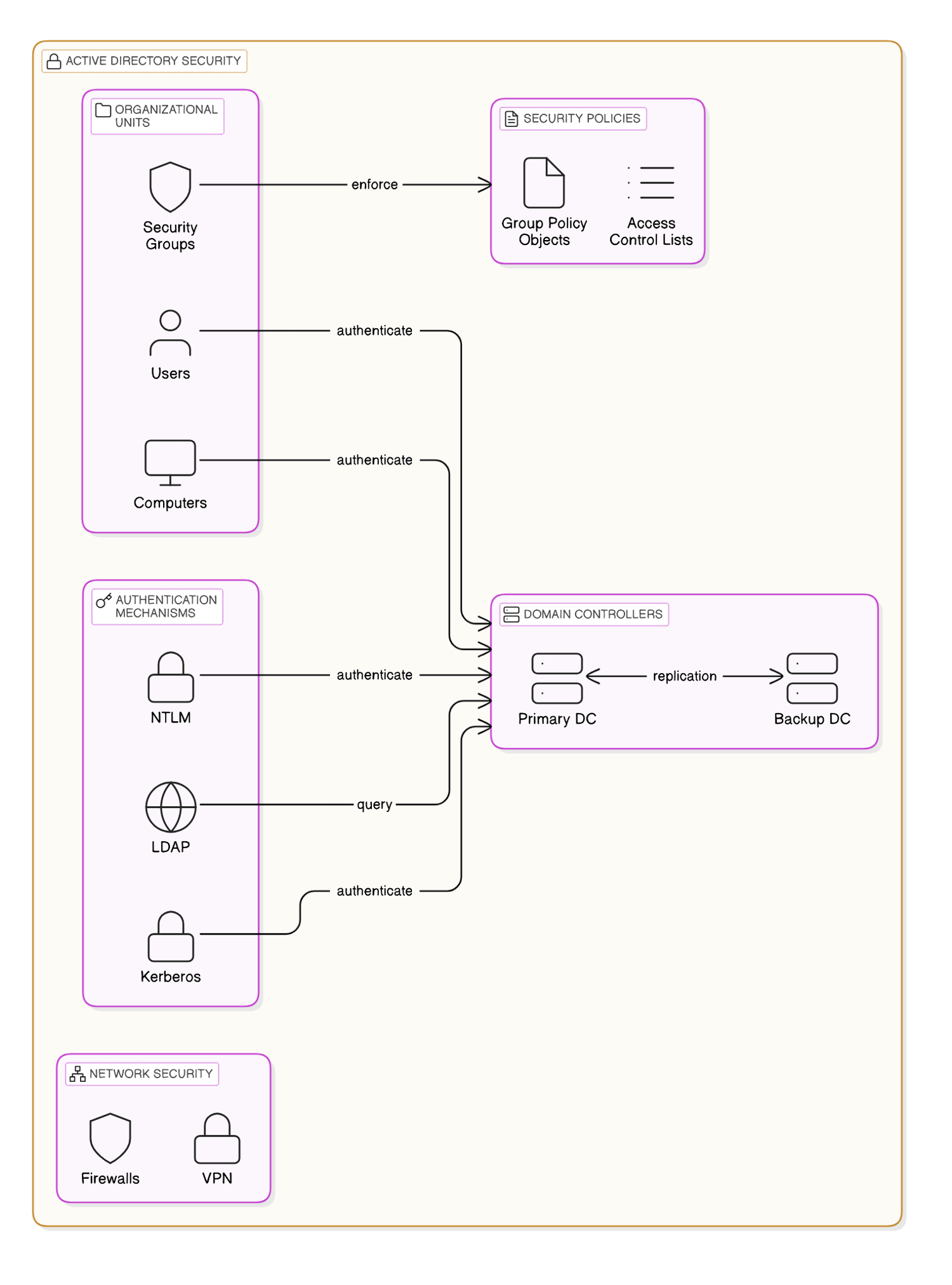

Active Directoryのセキュリティとは何か アクティブディレクトリ(AD)は、多くの企業ITインフラの中心的な役割を果たし、数百万のユーザーやデバイスに対する認証、アクセス制御、およびポリシーの適用を管理する重要なディレクトリサービスです。長年にわたり進化してきたにもかかわらず、ADは攻撃者にとって高い価値を持つターゲットとなっています。アクティブディレクトリへの侵入は、資格情報の盗難や横移動から、ドメイン全体の完全な妥協に至るまで、壊滅的な結果をもたらす可能性があります。その結果として、財務面や運営面、更には評判に対して深刻な損害が生じることもあります。

なぜActive Directoryの強化が重要なのか 私たちのアプローチは、全体的かつ多層的です。まずは、基本的な概念や脅威の状況について話し合い、その後、Active Directory(AD)セキュリティを計画・実装するための詳細な戦略に進みます。次に、ドメインコントローラーの強化、ユーザーアカウント管理、グループポリシーの最適化、認証プロトコルなどの具体的な領域を掘り下げます。また、「パスザハッシュ」や「パスタチケット」といった一般的な攻撃ベクトルにも触れ、それらのリスクを軽減するための高度な技術も提供します。最後には、新興トレンドとしてクラウド統合やゼロトラストフレームワークについて考察し、将来の課題に備えるための実践的なガイダンスもお伝えします。このガイドを終える頃には、現代の脅威からActive Directoryインフラストラクチャを守るための包括的なロードマップが手に入ります。ベストプラクティスや強化策を実施する方法だけでなく、定期監査や脅威インテリジェンス、一体化したDevSecOpsアプローチによって自らのセキュリティ姿勢を継続的に監視・改善する方法も学びます。小規模なドメインでも広大なエンタープライズフォレストでも、このガイドはあらゆるレベルでAD環境を防御するために必要な知識とツールを提供します。

視点の拡張比較: 項目 内容 Active Directoryの重要性 企業ITインフラの中心であり、認証、アクセス制御を管理する重要なディレクトリサービス。 脅威と攻撃手法 パスワードスプレーミング、パス・ザ・ハッシュ攻撃、高度なケルベロスチケット悪用(ゴールデンチケット)などがある。 ADセキュリティの基本概念 機密性・完全性・可用性を確保し、特権アカウント管理やグループポリシーの最適化が必要。 ハードニング手法 ドメインコントローラーの物理的及びネットワークセキュリティ強化、厳格なグループポリシー施行など。 将来のトレンド クラウド統合やゼロトラストフレームワークへの移行、自動化による脅威検出技術の進化が求められる。

Active Directory環境の範囲と規模はどのようになっているか Active Directory(AD)は、リソースへのアクセスを**集中管理**する重要な役割を果たしています。ADは階層構造を採用しており、各ユーザーやコンピューターはドメイン内に配置され、これらのドメインはフォレストとしてグループ化されます。**ドメインコントローラー(DC)**はADの中心部であり、ユーザーの資格情報やグループメンバーシップ、セキュリティポリシーなどの重要な情報が含まれたデータベース(NTDS.dit)を保存しています。この中央集権的なモデルは管理を簡素化しますが、一方でDCが侵害されたりADが誤設定された場合には重大な結果をもたらす可能性があります。例えば、攻撃者がドメイン管理者の資格情報を盗むことに成功した場合、そのネットワーク内で自由に移動し機密データを持ち出したり、大規模なランサムウェア攻撃を引き起こすことができます。また、ADで使用される主要認証プロトコルであるKerberosに存在する脆弱性が悪用された場合、攻撃者は無期限に任意のユーザーになりすますことができる**ゴールデンチケット**を生成する可能性もあります。このため、ADのセキュリティ確保は単一サーバーの保護だけではなく、組織全体のアイデンティティとアクセス管理基盤全体を守ることが重要です。

過去から現在、そして未来におけるActive Directoryセキュリティの進化 アクティブディレクトリ(AD)は、組織のITインフラストラクチャにおいて極めて重要な役割を果たしているため、サイバー攻撃者がその弱点を突こうとするのも無理はありません。ADのハードニングとは、安全性を確保するためにベストプラクティスを適用し、すべての設定を最適化し、潜在的な攻撃経路を最小限に抑えるプロセスです。具体的には次のような対策が含まれます。

このガイドの構成と目的について 例えば、レガシーシステムはまだNTLMやSMBv1といった古いプロトコルに依存していることがあり、これらは lateral movement(横移動)のよく知られた攻撃ベクターです。同様に、緩く管理されたグループポリシーが意図せず過剰な権限を付与したり、重要なセキュリティ設定の強制を怠ったりする可能性があります。AD環境が拡大するにつれて、すべてのコンポーネントで一貫した安全な構成を維持することは非常に困難になり、自動化と厳格なプロセスの遵守が求められます。

AD用語とアーキテクチャの基本を理解するにはどうすればよいか

AD環境における一般的な攻撃ベクトルとは何か

変化する脅威環境について知っておくべきこと このセクションでは、侵害が発生した場合の影響を軽減するための対策について説明します。## 12.4 LDAP活動の監査LDAPイベント、たとえばユーザーオブジェクトやグループメンバーシップの変更、スキーマ変更など重要な事象を記録するために監査ポリシーを設定しましょう。これらのログを活用して異常を検出し、潜在的な内部脅威に対処します。---## 13. DNS、レプリケーション、およびネットワークサービス## 13.1 ドメインコントローラーにおけるDNSセキュリティドメインコントローラー(DC)はしばしばDNSサーバーとしても機能するため:- **ゾーン転送制御**: 知っているセカンダリサーバーへの転送のみを制限します。 - **DNSSEC**: キャッシュポイズニングから保護するためにDNSセキュリティ拡張機能を実装します。 - **DNSトラフィックの監視**: 偵察行為を示す可能性がある異常なクエリを検出します。## 13.2 ADレプリケーションの保護ADレプリケーションは一貫性維持に不可欠です:- **暗号化**: レプリケーショントラフィックが暗号化されていることを確認します。 - **アクセス制御**: データが複製できるサーバーを制限します。 - **監査**: 不審なパターンがないかレプリケーションイベントを監視します。## 13.3 ネットワークサービス(NetlogonおよびSMB)のセキュリティNetlogonやSMBなどのサービスはドメイン操作に必要不可欠です:

ハイブリッド環境におけるADセキュリティ統合方法は?

Active Directoryセキュリティ戦略を計画するためにはどうすればよいか このセクションでは、環境全体でのイベント相関を可能にし、異常の早期検出を提供します。## 14.4 ログ保持とパフォーマンスのバランスログがフォレンジック分析に十分な期間保持されるようポリシーを確立し、ストレージシステムへの過負荷を防ぎます。古いログは安全にアーカイブし、最近のログはインシデント対応のために容易にアクセスできるようにします。---## 15. Active Directory向け侵入検知/防止策## 15.1 ドメインコントローラー上のホストベースソリューションEDRツールをDC(ドメインコントローラー)に展開します。これらのツールはプロセス動作、メモリ使用量、およびシステムコールを監視してAD対象の悪意ある活動を検出します。## 15.2 ADトラフィック用ネットワークIDS/IPSAD関連トラフィックを検査するためにネットワークベースのIDS/IPSを実装します。SMB、LDAP、およびKerberos通信で発生する異常な動きを探り、それが進行中の攻撃を示唆するかどうか確認します。## 15.3 デセプションおよびハニートークン戦略AD内でハニートークン(デコイアカウントやファイル)を展開します。これらはトリップワイヤーとして機能し、アクセスされれば潜在的な内部脅威や横移動を示すことになります。## 15.4 横移動検出不審なパターン(例:単一アカウントから複数DCへのログオン)が見られる場合は、それが攻撃者によるネットワーク内横移動試行である可能性があります。---## 16. Active Directoryセキュリティツール## 16.1 AD再コン及びマッピングツール- **BloodHound**: グラフ理論を利用してAD関係図と攻撃経路を特定します。- **AD Explorer**: オフラインでADデータベース探索が可能なSysinternalsツールです。このようなツールはドメイン構造内で潜在的脆弱性を見る手助けとなります。## 16.2 資格情報ダンプおよび権限昇格ツール- **Mimikatz**: メモリから資格情報やKerberosチケットを抽出します。- **Impacket**: AD列挙および悪用用Pythonスクリプト集です。このようなツールは通常攻撃者によって使用されますが、自組織内のレッドチーミングやAD耐性評価にも重要です。## 16.3 ハードニングおよび監査フレームワーク- **PingCastle**: 不適切設定が明らかになる自動化されたAD健康チェックです。- **Purple Knight**: Semperis社製品であり、ADセキュリティ評価用無料ツールです。このような解決策は全体的なリスクスコアと実行可能推奨事項も提供しています。## 16.4 ロギングおよびSIEM統合ソリューションSplunkやElastic Stackなどプラットフォーム上でADログ中心化し、自組織全体イベント相関させます。またMicrosoft Defender for IdentityもリアルタイムなAD脅威検出には強力です。---## 17. AD向け災害復旧およびバックアップ戦略## 17.1 ドメインコントローラーバックアップとシステム状態各DCごとのシステム状態定期バックアップ取得して迅速回復できる準備万端整えます。それにはWindows Server Backupまたは専用設計サードパーティーツール活用しましょう。 ## 17.2 AD Recycle Bin利用誤って削除したオブジェクト回復するためにAD Recycle Bin有効化しましょう。それによって管理ミス後もダウンタイム最小限抑えることができます! ## 17.3 DR計画テストおよび文書化定期的災害復旧訓練実施してバックアップ・復元プロセス妥当性確認しましょう。また手順文書化し基盤変更時更新忘れず! ## 17.4 ドメイン侵害からの回復深刻事態の場合ドメイン侵害受けたならば再構築必要かつ緊急修正手続き取る必要ありますのでDR計画にはその手順含めてください! --- ##18.内部脅威とアクセスレビュー ##18.1 過剰特権アカウント最小化高特権アカウント数減少(例:Domain Admins, Enterprise Admins)。最小権限原則適用必須且つ管理業務のみ高特権アカウント使用厳守してください!! ##18.2 特権活動監視継続的特権アカウント活動監視実施してください。不審行為例:夜間ログオンまた普段アクセスない敏感資源などSIEM ツール使いフラグ立てましょう!! ##18.3 LAPS導入ローカル管理者パスワードソリューション(LAPS)導入しましょう。その結果としてドメイン内各台帳前述憂慮された認証再利用阻止できます! # #18.4 定期的オンサボーディング及びアクセスレビュー従業員オンボーディング・オフボーディング正式プロセス確立要!! また役割変わった際にも適切なるアクセスポイント維持するため頻繁チェックしてください! --- ##19.エンドポイント統合Windows, Linux及第三者系統 # #19.1 ドメイン内Windowsクライアント保護グループポリシー適用してローカルファイアウォール設定,パッチレベル,ユーザー権利等全Windows作業所管理しましょう。またエンドポイント保護工具も整備運営状況把握必須!! # #19.2 Linux システムとのActive Directory 統合SSSD やrealmd 等運用工具利用してLinux システム加入ドメイン!! Kerberos 認証Linux エンドポイント設定しWindows同様安全政策強制!!!! # #19.3 Mac およモバイル端末統合非 Windows デバイス向け認可支持解決策(例 Centrify, Jamf macOS, MDM モバイル) 実装してください。そしてこれらエンドポイント安全方法使うべき!!! # #19.4 クロス プラットフォーム認証管理異なるOS間認証再利用又誤設定懸念項目定期的監視必要!!!そしてそれぞれプラットフォーム問わず共通した安全政策遵守徹底させましょう!!! --- ##20 .クラウド及ハイブリッド AD (Azure AD ) ケーススタディ20 .1 Azure AD とハイブリッドアイデンティティ理解多く組織混成環境運営中、その際既存On-premises AD 同Azure AD 繋げていること多々見受けます。この連携によってクラウド&オンプレミス両方アイデンティティ一括管理出来るメリット享受!!20 .2 Azure AD Connect 設定確認Azure A D Connect 安全 に 設定 必要:- **同期フィルタ:** 同期対象物件限定 - **安全通信:** 強暗号技術&証明書Validation 使用 - **監視:** 異常確認目的同期記録継続見直すべきだ! !20 .3 条件付きアクセスポイントと MFA Azure A D の条件付きアクセスポイント規則活用してMulti-Factor Authentication 強制及位置,端末コンプライアンス或いはユーザー リスク 基づいて アクセ 請求制限すべきだ! !20 .4 ハイブリッド環境課題対処ハイブリッドセットアップでは On-premises と クラウド セキュリー ポイント調和注意深く 行う 必要あり!! 常時安値設備無理なく連携取りながら違反点逐次解消すべきだ 。 --- ##21 .課題及限界21 .1 セキュリー バランス usability厳しい規制過度日常運営妨げ得る危険性有り!! 適切なる均衡保ちつつ堅牢なるSecurity確保努力重要だ!!!21 .2 レガシー システム未修正 脆弱点古いシステム又 アプリケーション現代 Security 構成 支持無理と言う場面見受けれる。その際隔離又段階的廃棄考慮必要ですね!!21 .3 組織文化抵抗強硬Active Directory 嚴重 Security 対応策取ろうとも以前許可されていたAccess に慣れているユーザー反発恐れあり!!教育+明瞭コミュニケーション+指導層支持取り付け大事になってきますね~21 .4 大規模又 マルチ フォレスト 環境複雑大型企業或い合併形成した場合さらなる課題抱え込み易くなる:- **対立GPOs :** 一貫性欠如したSecurity 設置問題引起こしかねません - 【Trust Relationship :】 正しく扱われない場合追加 Vulnerability生じ得ます - 【拡張性 :】 数千オブジェクト間 Security 管理要求濃厚自動化+監視工具整備不可欠!!! --- ##22 最良実践 Active Directory セキュりテイ22 .1 多層防御戦略採用あらゆるレベルでSecurity 制御配置:-【物理】: DC ハードウェア 保護.-【ネット ワーク】: 防火壁 & 分割活 用.-【OS + Application】: サーバーハードニング + GPO 厳格設置.-【ユーザー + プロセ ス】: 強力 認証 & 権限分離 徹底!!!22 .2 継続 的 PATCHING , Audit , 自動 Scan最新Patch 遵守何より大事且つSecurity ベースライン外れない様Monitor 加えて不適配置Scan を自動化 工具 利 用 Regularly !!22 .3 特権 Access 限制 & Monitor 高 Privilege アカ ウ ト 活 動使用 留意点高 Privilege Account の 使用極力控え且つ 頻繁 Audit 実施 JIT / JEA 解決法採択機会短縮期待できます!!!!22 .4 総合 文書 化 & Change Management 明瞭詳細文書維持必須あなた方自身 AD構造,GPO 設定, Access Control , インシデンタ応答 手続等記載残さなくちゃ‼️この文書 化重要 Compliance 達成新しい 管理 者育成支援効果期待あり❗️---###23 規制 、コンプライアン ス 、 倫理 次元23 。1 PCI-DSS,HIPAA,GDPR 配慮事項金銭・健康・個人情報類扱う組織へ:- *PCI-DSS:* 決済情報取り扱う 系列厳密 Access Control 並ぶ Logging 義務付与 - *HIPAA:* ePHI 処 理対象 系列 暗号 化 & Access 制約 強固 求められています! - *GDPR:* データ保存期間 限界設け加えて個人 情報 安全保障求め 「Access」 厳密 控える義務存在!23 。2 データ保護 & Privacy コンプライアン ス対策個人情報 保護措置 はっきり言って欲しいですね〜この中でもSensitive 属性 暗号 化 / ユーザ 詳細露呈最小 減少 /強力 Access Control 対象捉える事不可欠‼️23 。3 AD セキュりテイ倫理 管理責任重大ですよ💢Security ニーズ満たそうとしている矛盾ユーザープライバシー&Data Integrity 確保追求目指さぬといけません‼️Monitoring logging 行為 ユーザ 権利侵害しない事留意義務ございます😌またもし Vulnerabilities 発見された場合責任ある Disclosure ガイドライン従います🙋♂️23 。4 文 書 化 & 法律上 準 備万全法律枠組み合わせた形含むAD Security 措置全部 文 書 化→Audit 向上望みたい❗️この Document があれば Breach 起こった 場 合 Liability軽減効果期待出来…‼️ --- ###24 今後方向 性について24 。1 AI , Machine Learning 脅威 Detection新興 Solutions 利 用Machine Learning 技術 Anomalous Behavior 判断 更 徹底 深刻度増加予定✨それ以外にもAuthentication や Replication ,Admin Activity パターン解析→Flagging Potential Breaches✊24 。2 Zero Trust Architecture お よ Micro-segmentation今Zero Trust モデル浸透中🚀 全て Request毎Continuous Verification Enforcement 政治信頼 凶器⚠️Micro-segmentation 呼称下 Breach containment 更進む予定…🚀24 。3 Cloud-first お よ Containerized Domain Services更多 Organization Hybrid Cloud Environment 移行中🌍その場合Active Directory セキュりテイ Adaptation 必然 🌍⬇︎ →*Containerized Domain Controllers*: 新技術 Dynamic Container Base DC 提供予想🎉 →*Hybrid Identity Management*: On-Premise A D & Cloud-based identity providers (ex.AzureA D) Tight Integration 新た Security Paradigm 要請🤝🏻24 。4 Evolving Authentication Standards Biometric / Adaptive Authentication / Passwordless Technology 登場待望ね👀未来ADSecurity Advanced Innovations Incorporate 現代World依存低下狙います🔒----###25 結論次への一歩Active Directory security 一過程じゃなく ongoing journey 🚶♂️是非とも「AD Architecture intricacies 」理解した上更改良促進🛠⏱Best Practice 持ち込む努力+Anomaly Monitoring 継続更厚固く compliant なSecure Domain Environment 構築狙いたいですね💪🏽Layered Approach 採掘物質面、Network面、OS側、Application 面同時Securing 是非常重要!!!!!!!!もっと具体まで進んだThreat Detection 自己 Risk Assessment 導入目標 年々 表彰式思案👁🗨 Key actions Moving Forward include 👣-Regular Audits and Vulnerability Assessments of A D.-Deploy Advanced Monitoring Tools and SIEM Integration.-Strictly Enforce Privileged Access Controls using a Tired Model.-Continuous Education and Training of A D Administrators and Users..以上名挙げた内容実践すれば既知脅威から Protection 出来ばかりじゃなく将来 Herausforderungen に備える姿勢打ち出せ📈... --###25..1 Key Takeaways Summary--*ActiveDirectory Cornerstone*となりますEnterprise Identity 和Access Management.--SecuringA D Requires Multi-Layered Approach Physical Security + Rigorous Patch management + Strict Group Policy enforcement + Continuous monitoring.*Attack Vector Credential Theft +Privilege Escalation+ Misconfigured Trusts 現存問題当然有るのでBest Practices Advanced Tools 有効活躍期待されています--###25..2 Roadmap for Ongoing Improvement--*Implement Regular Audits*: Quarterly Reviews of A D Settings.G POs.Security Logs Schedule Required.--Automate Vulnerability Scans Use Tools Ping Castle Purple Knight Regularly Assess the A Ds environment Needed.--Invest in Training Culture Educating Administrators Users Latest A Ds practices Threat Landscapes Necessary!--Integrate with Dev Sec Ops Ensure Changes to Ads Associated Systems Automatically Tested Reviewed as Part Continuous Integration Pipeline...----###25..3 Building a Security First Culture Everyone’s Responsibility Foster an environment where continuous training Clear Documentation Open Communication Essential Maintain Resilient ActiveDirectory Infrastructure– -- ###25..4 Strategic Recommendations for Future--Adopt Advanced Monitoring Leverage AI Machine Learning Real-Time Threat Detection Expand Zero Trust Models Gradually Transition to Zero Trust Framework All ADS Interactions Prepare Hybrid Challenges Seamlessly Integrate PremisesADS Cloud-Based IdentityServices Consistent Security Policies Protect Next Generation Threat Stay Informed About Emergent Vulnerabilities Continuously Update Controls Accordingly...---###26 FAQ Frequently Asked Questions(FAQs)--Is securing domain controllers enough to protect entire Ad Environment? No While DC Critical Overall ADSecurity Requires Comprehensive Measures Across User Accounts Group Policies Authentication Methods Networksecurity...How often should I conduct full Ad security audit? Formal audits performed quarterly semi-annually Continuous monitoring critical events real-time alerting via SIEM...What are best tools mapping Ad Relationships Potential Attack Paths?Tools Blood Hound Ad Explorer Effective Visualizing R elationship Identifying Attack Paths Within YourdomainCan Azure ad Replace on-premises ad Completely Many Organizations Adopt Hybrid Approach azure ad Provides Excellent Cloudidentityservices On-Premises ads Still Needed Legacy Applications Local Resource Management How do I minimize insider threats within Ad? Enforce strict privileged access management regularly review audit admin activities use solutions Laps Manage Local Admin Passwords......--###27 References Further Reading --Microsoft Active directory documentation CIS Benchmarks For Windows Server And Ad Bloodhound on GitHub Pingcastle Adsecurity assessment Microsoft advanced threat analytics Secure Debug

参考記事

グループ ポリシーとは? 完全ガイド

グループ ポリシーは、IT 管理者が Windows ドメイン内で設定を構成し、ユーザー アカウントを管理するための一元的な方法を提供します。 ただし ...

Data Dynamics StorageX を使用して Azure にデータを移行する

クラウド導入フレームワーク (CAF) は、エンタープライズ デジタル変革に向けた詳細なアプローチであり、運用レベルのクラウド導入を計画するための包括的 ...

RDS-Knightはデスクトップを保護するワンクリックポリシーを導入しま ...

攻撃面を最小限に抑え、慎重に制御されたアクセスを行うことは、RDPの脅威を防ぐための第一の防御線の重要な部分です。 Windows管理者にとって、リモートデスクトップ ...

セキュリティーおよび強化ガイド

このガイドでは、Red Hat OpenStack Platform 環境のセキュリティーを強化するためのグッドプラクティスのアドバイスと概念的な情報を提供します。

NIST Special Publication 800-130

SP800-115 は、情報セキュリティ評価を実施するための基本的な技術面のガイドである。この文書. は、組織が評価の一環として使用する可能性のある技術的なテストおよび ...

Configuring Windows Server Hybrid Adv Services 練習試験

AD DS インフラを Windows Server 2022 AD DS に移行: Active Directory ドメインサービス (AD DS) を Windows Server 2022 にアップグレードする。

リモートデスクトップゲートウェイサーバーのアドレスは何ですか

この記事では、ITプロフェッショナルがWindowsデスクトップアプリケーションを公開するプロセスを習得するための包括的で技術的なガイドを提供します。

保護されている Microsoft Intune アプリ

2024/11/05

Free Images

Free Images

ALL

ALL SEOテクノロジー

SEOテクノロジー

関連ディスカッション